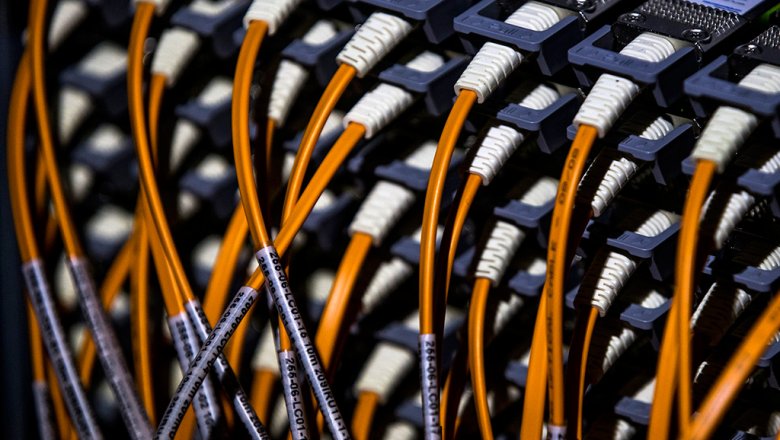

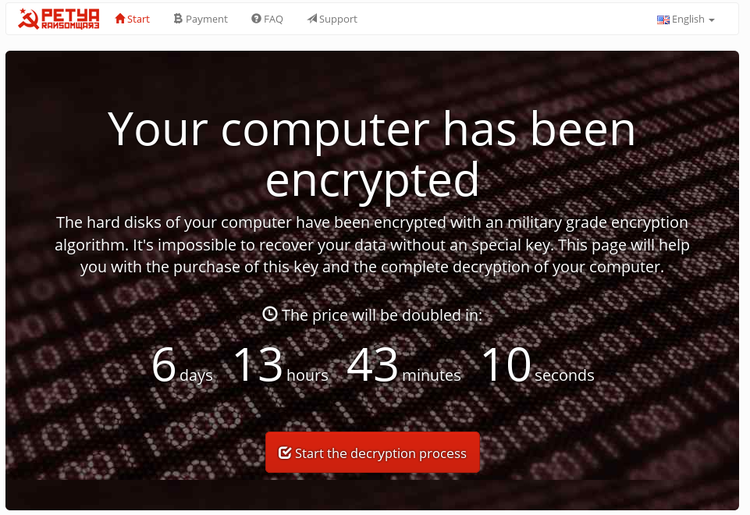

Wired Magazine: Кто стоит за вирусом Petya?Wired Magazine, США  Когда вчера с территории Украины по всей Европе внезапно начал распространяться вирус-вымогатель, блокирующий сети компаний, государственных структур и объектов критически важной инфраструктуры, поначалу показалось, что это просто очередная хакерская программа, направленная на получение прибыли — пусть даже и особо вредоносная. Но то, что вирус распространяется с территории Украины, поднимает более серьезные вопросы. Ведь подпольные хакеры ведут там кибервойну в течение многих лет — и, похоже, делают они это по указке России. По мере выяснения подробностей атаки представители украинских фирм, работающих в сфере кибербезопасности, и государственных структур утверждают, что хакеры, стоящие за этим вирусом-вымогателем под названием Petya (известным также как NotPetya или Nyetya) — это не просто воры. Они, скорее, связывают эти атаки с политическими деятелями, стремящимися вновь посеять хаос и разрушить украинские институты, используя мощные вирусы-вымогатели, чтобы скрыть свои истинные мотивы. К такому же выводу пришли и некоторые западные аналитики-специалисты в сфере кибербезопасности, изучающие свирепствующий вирус Petya и отслеживающие его распространение. Целенаправленный подход Во вторник утром украинские СМИ первыми начали широкое освещение ситуации, связанной с распространением вируса Petya, атаке которого подверглись такие объекты, как украинские банки, киевский аэропорт Борисполь, а также энергетические компании «Киевэнерго» и «Укрэнерго». Жертвами вируса Petya стали и многие другие объекты. В числе пострадавших — датская судоходная компания Maersk, российская нефтяная компания «Роснефть» и даже американский фармацевтический гигант Merck. Однако украинские аналитики по кибербезопасности считают, что главной целью является Украина. Вспышка вируса Petya — это просто еще один удар в рамках их вечной кибервойны с организованными и беспощадными хакерами, которые, как открыто заявляют украинские власти, связаны с российскими государственными структурами. «Думаю, что это было направлено против нас, — говорит Роман Боярчук, руководитель Центра киберзащиты и противодействия киберугрозам, подразделения Государственной службы специальной связи и защиты информации Украины. — Это точно — не работа преступников. Скорее всего, за атакой стоит государство». На вопрос о том, является ли этим государством-спонсором Россия, Боярчук добавил: «Трудно представить, чтобы кто-то еще захотел этим заниматься». Боярчук указывает на время нападения. Вирус атаковал как раз накануне дня конституции Украины, которая празднует свою независимость, полученную после распада СССР. Во вторник Украина стала жертвой еще и целенаправленного акта физического насилия, когда в результате взрыва заминированного автомобиля в Киеве погиб сотрудник Главного управления разведки Министерства обороны Украины. По словам некоторых украинских аналитиков в сфере безопасности, подтверждением этой теории служат улики более технического свойства. Киевская компания Information Systems Security Partners (ISSP) занимается вопросами безопасности информационных систем и первой предприняла меры защиты во время нескольких последних серий кибератак на украинские предприятия и государственные учреждения. По словам ее представителя, специалисты компании нашли доказательства того, что профессиональные хакеры спокойно проникли в сети по меньшей мере некоторых украинских объектов за два-три месяца до того, как был запущен вирус-вымогатель, который и парализовал работу этих организаций. «В соответствии с промежуточными данными, полученными в результате проводимого нами анализа, наши аналитики пришли к выводу, что разрушительное воздействие на инфраструктуру изучаемых нами организаций осуществлялось с помощью [программ-вымогателей]. Но это совершалось еще и при непосредственном участии незаконно проникших в сеть злоумышленников, которые уже какое-то время находились в инфраструктуре», — написал в электронном письме изданию WIRED судебный эксперт компании Алексей Ясинский. Предоставить более подробную информацию о доказательствах этих длительных вторжений компания ISSP отказалась но, как утверждает ее представитель, методы, применявшиеся злоумышленниками, похожи на те, что использовались при предыдущих атаках, совершенных в 2015 и 2016 годах. Президент Украины Петр Порошенко назвал те взломы актами агрессии в рамках «кибервойны», которую ведут российские спецслужбы и военная разведка. Ясинский отказался назвать пострадавшие от вируса Petya организации, в сетях которых были обнаружены следы злоумышленников. Но он отмечает, что в их числе есть один из крупнейших украинских банков и компания, относящаяся к объектам критически важной инфраструктуры. По словам представителя компании ISSP, их специалисты также обнаружили, что вирус Petya действует не только как вирус-вымогатель. Он не просто зашифровывает зараженные жесткие диски и требует за ключ расшифровки 300 долларов в биткоинах. В некоторых случаях он просто стер данные в компьютерах той же сети, удалив из зараженного компьютера находившуюся внутри системы «основную загрузочную запись». Она содержит информацию о том, как загрузить его операционную систему. Ясинский утверждает, что, судя по поведению злоумышленников, они на самом деле не пытались вымогать деньги у своих жертв, а хотели нанести максимальный ущерб системе. Как предполагает Ясинский, хакеры, возможно, еще и пытались «удалить следы» предыдущих операций, чтобы лишить следователей возможности в полной мере оценить масштаб их проникновения, стараясь полностью удалить данные из атакованных сетей. Удаление из компьютера основной загрузочной записи также является визитной карточкой группы киберпреступников, известной среди специалистов по кибербезопасности как Sandworm, которая преследует Украину на протяжении нескольких лет. Начиная с октября 2015 года и вплоть до конца прошлого года группа атаковала сети украинских СМИ, транспортной инфраструктуры и государственных министерств и ведомств. Она дважды вызвала веерные отключения, атаковав энергосистемы Украины. Специалисты компании FireEye, работающей в сфере кибербезопасности, считают, что эти киберпреступники связаны с Россией. Они основывают свои заключения на результатах исследования находящегося в открытом доступе командного сервера, которым пользовались злоумышленники. На сервере есть документы на русском языке, объясняющие, как использовать вредоносную программу, которую злоумышленники установили на интересовавших их компьютерах. Необычные преступники Подтвердить теорию о том, что вирус Petya специально «нацелен» на Украину, пока еще не удалось. К тому же, эта теория не объясняет в достаточной мере, почему вредоносная программа распространилась так далеко за пределы Украины, нанеся ущерб и российским объектам. Однако не только украинцы склоняются в сторону гипотезы, согласно которой вирус Petya был создан не как способ получения денег, а как инструмент для использования в рамках кампании, финансируемой государством и направленной против Украины. Согласно данным компании Symantec, по состоянию на утро вторника (в США) более 60% зафиксированных ими случаев заражения этим вирусом происходили на Украине, а это значит, что атака, скорее всего, началась там. Аналитики по кибербезопасности во вторник обнаружили, что во многих случаях заражение вирусом Petya происходило через файл обновления украинского приложения бухгалтерской программы MeDoc. По словам Крейга Уильямса (Craig Williams), руководителя аналитической группы компании Talos (подразделения Cisco, занимающегося исследованием и анализом угроз для информационной безопасности — прим. пер.), компании, ведущие налоговый учет или взаимодействующие с Украиной в финансовой сфере, используют MeDoc довольно широко. И это отчасти может быть одной из причин распространения программы-вымогателя за пределы Украины. Применяемая тактика также указывает на то, что вирус Petya «имеет очень четкое представление о том, на кого ему надо воздействовать — это предприятия и компании, связанные с украинским правительством», говорит Уильямс. «Совершенно очевидно, что это политический сигнал», — отмечает он. Украинская полиция также отметила, что помимо программного обеспечения MeDoc распространению вируса Petya способствовала фишинговая рассылка. А это может означать тщательный отбор объектов для заражения вирусом-вымогателем, основанный не на случайном распространении «червя», а на выборе языка, на котором говорит жертва. Правда, другие аналитики, работающие в сфере кибербезопасности, не смогли подтвердить эти утверждения. Хотя мотивы киберпреступников остаются неясными, многие представители сообщества кибербезопасности приходят к единому мнению, что в этом случае действуют не обычные преступники. Помимо трюка с обновлением программы MeDoc вирус Petya также распространяется в сети через различные автоматизированные инструменты, использующие не совсем понятные протоколы Microsoft вроде инструментария управления windows, программы PSExec и блока серверных сообщений SMB, которые отличаются высоким уровнем сложности. Однако преступники проявили удивительное безразличие к денежной составляющей этого вредоносного ПО. Для общения с жертвами вируса они использовали встроенный биткоин-адрес, который легко отследить, и адрес электронной почты, который был «удален» владельцем в течение 12 часов с момента начала атаки. Отчасти и поэтому с новой версией вируса Petya киберпреступники заработали мизерную сумму — каких-то 10 тысяч долларов. Такая «нестыковка» позволяет предположить, что у них был скрытый мотив, считает Ник Уивер (Nick Weaver), аналитик в сфере компьютерной безопасности из Международного института информатики в Беркли. «Похоже, что под видом вируса-вымогателя была разработана вредоносная программа, предназначенная для вывода систем из строя, — говорит Уивер. — Либо они по непонятным причинам просто оплошали с вымогательством. Или же настоящей целью был сбой работы устройств, причем сделано это было таким образом, чтобы эффект ощутили на Украине». Все это наводит еще на одну мысль (какой бы странной она ни показалась) о том, что блокировка компьютеров и ущерб, нанесенный компаниям в разных странах — от США до Испании и даже в России — возможно, является лишь «случайными потерями», побочными последствиями. Не исключено, что на самом деле хакеры продолжают затянувшееся наступление на Украину. Но на этот раз боль чувствует и весь остальной мир. Энди Гринберг (Andy Greenberg) Фото: AP Photo, Oleg Reshetnyak via AP Теги: ИноСМИ

<Рейтинг статьи:

|

Уважаемый посетитель, Вы зашли на сайт как незарегистрированный пользователь. Мы рекомендуем Вам зарегистрироваться либо зайти на сайт под своим именем.