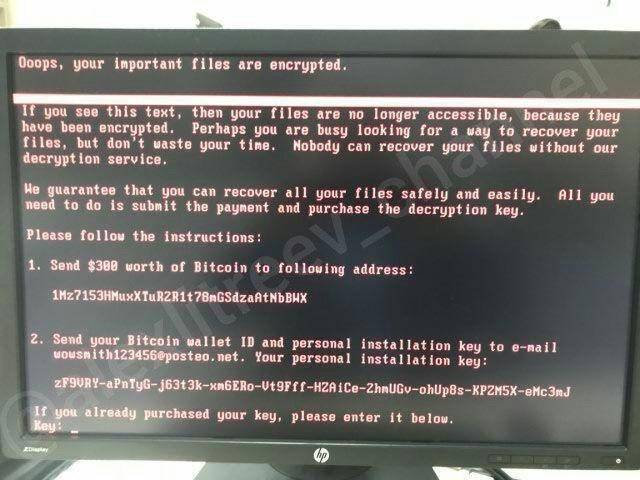

Financial Times: Вирус Petya: в атаках обвиняют РоссиюFinancial Times, Великобритания  Эксперты по кибербезопасности и представители западных спецслужб пришли к заключению, что кибератака с использованием вируса Petya, парализовавшего работу десятков компаний по всему миру, была делом рук не преступной группы, а враждебного государства. По мнению многих из них, косвенные доказательства, которые были собраны за последнюю неделю и количество которых растет, указывают на одно государство. А именно — на Россию. Следователи, занимающиеся киберпреступлениями, говорят, что тактика, методы и процедуры (или то, что они называют «TTP»), примененные теми, кто запустил вирус Petya, соответствуют кремлевскому сценарию. То, что атака была вроде бы неизбирательной (вирус атаковал компании и организации в более чем 60 странах — от датской судоходной компании Maersk до американского фармацевтического концерна Merck) — вызывает тревогу у служб безопасности Европы и США. Многих тревожит, что эта атака свидетельствует о новой и опасной эскалации глобальной гонке кибервооружений. Эта атака показывает, насколько враждебные государства, пользуясь своими возросшими возможностями, готовы выходить за границы дозволенного, не считаясь с побочными последствиями. Речь идет о возросших возможностях вводить в заблуждение и отвлекать внимание, используя традиционные методы шпионской деятельности, последние достижения техники, а также прибегая в целях прикрытия к услугам представителей уголовного мира и хакерских сообществ из «темной паутины». «Это был убийца, замаскированный под похитителя-вымогателя, — сказал в пятницу в интервью изданию The Financial Times Джон Уоттерс (John Watters), руководитель международного отдела киберразведки компании FireEye — одной из крупнейших в мире компаний, работающих в сфере кибербезопасности. — Я бы сказал, что мы в достаточной степени уверены, что это — Россия». По словам Уоттерса, компания FireEye в своих оценках основывается на различных доказательствах. Среди них — технические характеристики инфраструктуры и сетей управления, использовавшихся для запуска вируса Petya, объекты атаки и уровень сложности кодирования в использованном вредоносном ПО и методы первичного инфицирования. «Определение того, кто стоит за кибератакой — процесс непрерывный, и в итоге никогда нельзя конкретно сказать, кто это. Максимум, чего можно добиться, это высокая степень уверенности, — говорит Уоттерс. — Но есть много фактов, указывающих на Россию». Западные разведслужбы склоняются к аналогичному выводу. В четверг вечером представитель Национального центра Кибербезопасности Великобритании, подразделения Центра правительственной связи, заявил, что, по мнению специалистов его службы, целью кибератаки было не получение денег путем вымогательства, а дестабилизация работы. «Мы пытаемся выяснить, что это за государство», — заявил высокопоставленный сотрудник британской разведки, согласившийся говорить на условиях анонимности. Россия, добавил он, в настоящее время является главным подозреваемым. Хотя полная картина пока еще далеко не ясна, добавил он. Признаки того, что атака вируса Petya — это не просто преступная попытка получить деньги путем вымогательства, были видны с самого начала. В отличие от других вирусов-вымогателей, Petya не просто шифрует жесткий диск, но и стирает загрузочную запись зараженного устройства. Удаленную информацию восстановить крайне сложно, и, судя по действиям хакеров, восстанавливать ее они не и собирались. Выбранный хакерами способ оплаты выкупа был ненадежным. Они поступили нестандартно, потребовав от жертв отправлять уведомления о перечислении выкупа на один электронный адрес. Сразу же после начала атаки адрес был заблокирован провайдером услуг электронной почты. Если способ вымогательства казался дилетантским, то саму вредоносную программу разрабатывали далеко не любители. Создатели вируса Petya в избытке снабдили его некоторыми похищенными у США эксплойтами, которые ранее в этом году опубликовала в интернете хакерская группа Shadow Brokers, связанная с Россией. Вирус Petya распространялся, скрываясь внутри файлов обновления легитимного украинского бухгалтерского MeDoc, которое рассылали клиентам, тем самым обходя брандмауэры. Во время мошеннических хакерских атак такой способ распространения вируса известен не был. Для этого потребовалось тщательно спланировать и с соблюдением максимальных мер предосторожности осуществить взлом программы MeDoc. Такой метод раньше часто применяли хакерские группы, связанные с российскими разведывательными службами. Самым убедительным косвенным доказательством является то, кто стал жертвой вируса. Более трех четвертей организаций, пострадавших от вируса Petya — украинские. И если Petya распространился за ее пределы, то, по мнению специалистов по кибербезопасности, это объясняется тем, что каналами распространения вируса стали украинские «дочки» иностранных компаний. Украина, которая находится в тяжелом положении, воюя с пророссийскими сепаратистами и нерегулярными войсками на восточных территориях, первой обвинила соседнюю страну в хакерской атаке. Россия свою причастность к атаке отрицает. Если это Россия, то это свидетельствует об опасном сдвиге в кибервойне. «Поскольку атаке подверглись важные государственные системы, то в случае, если будет определена страна, ее совершившая, можно будет считать это нарушением суверенитета, — сказал Томас Минарик (Tomas Minarik), юрисконсульт расположенного в Таллине Объединенного центра передовых технологий в области киберобороны НАТО (CCDCOE). «Это можно было бы рассматривать как международно-противоправное действие, и, следовательно, пострадавшие от атаки вируса государства могли бы выбрать один из нескольких вариантов ответных мер». Быстрое распространение вируса Petya и масштабы побочных негативных последствий позволяют предположить, что (в условиях, когда определить исполнителя хакерской атаки довольно сложно) тех, кто ее совершил, нисколько не пугает ни критика со стороны других стран, ни возможность введения санкций. «Существует большая вероятность того, что ситуация очень быстро выйдет из-под контроля, — говорит бывший сотрудник военной киберразведки одной из европейских стран. — Как правило, именно так и начинаются войны». «Границы подвергаются проверке на прочность постоянно, — говорит Джон Уоттерс из компании FireEye, — и эта проверка будет продолжаться до тех пор, пока не будет дан отпор». Сэм Джонс (Sam Jones) Фото: РИА Новости, Владимир Трефилов Теги: ИноСМИ

<Рейтинг статьи:

|

Уважаемый посетитель, Вы зашли на сайт как незарегистрированный пользователь. Мы рекомендуем Вам зарегистрироваться либо зайти на сайт под своим именем.